Lộ thông tin cá nhân trên mạng và quá trình trở thành “con mồi” của tội phạm lừa đảo

| Hà Nội: Rà soát, ngăn chặn quảng cáo mại dâm, cá độ bóng đá trên các trang thông tin điện tử |

|

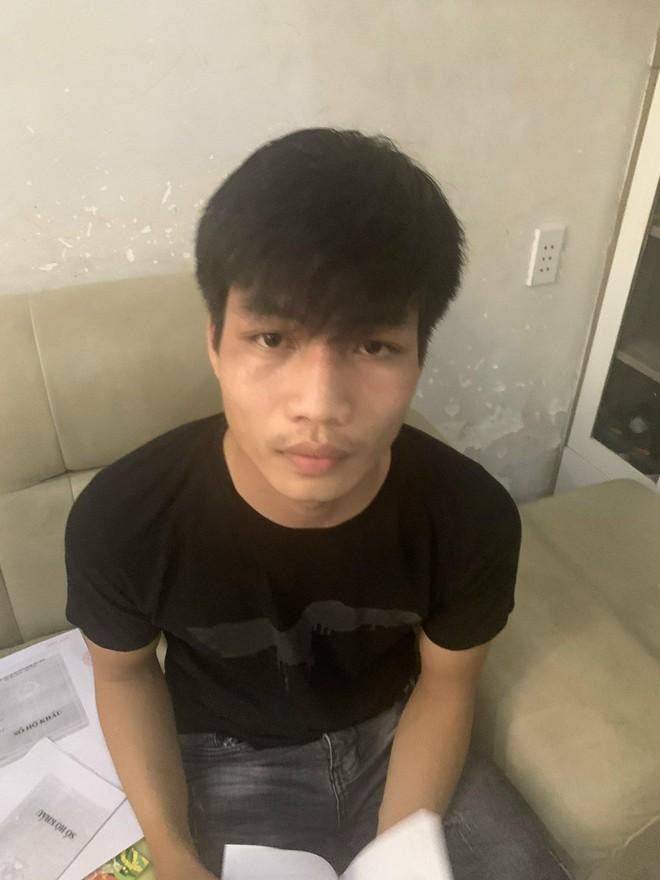

| Các đối tượng cùng tang vật bị bắt giữ |

Mất 200 triệu vì cuộc gọi giả mạo

Lật mở từng trang hồ sơ vụ án cách đây hơn 1 năm, Trung tá Phan Anh Tú - Đội trưởng Đội Điều tra tổng hợp CAQ Đống Đa kể lại câu chuyện người phụ nữ đã “sập bẫy” đối tượng lừa đảo hơn 200 triệu đồng như thế nào.

Đó là một buổi chiều 9-3-2021, cán bộ Trực ban hình sự CAQ Đống Đa tiếp nhận trình báo của một người phụ nữ tên T (trú tại quận Đống Đa) về việc bị chiếm đoạt số tiền lớn trong tài khoản ngân hàng. Lúc ấy, người phụ nữ trong trạng thái vừa hốt hoảng, vừa ngỡ ngàng vì không hiểu vì sao tiền trong tài khoản bỗng “không cánh mà bay”.

Cụ thể, tối 8-3, chị T trong quá trình thao tác trên ứng dụng ngân hàng đã chuyển nhầm 23 triệu đồng cho một tài khoản khác. Lúc này, vì lo lắng nên chị đã lên mạng đăng bài viết nhờ bạn bè tìm cách lấy lại tiền đã chuyển nhầm. Một lúc sau, chị T liên hệ với tổng đài của ngân hàng thông báo việc chuyển nhầm tiền. Khoảng 15 phút sau, ngân hàng đã thực hiện thủ tục tra soát và tài khoản của chị T nhận lại số tiền nói trên.

Những tưởng mọi chuyện đã ổn thỏa, nhưng sáng hôm sau chị bỗng nhận được một cuộc gọi lạ tự xưng là nhân viên ngân hàng yêu cầu chị xác nhận đã nhận lại được tiền. Do nghĩ đây là các bước thủ tục cần thiết của ngân hàng trong việc giao dịch nên chị T đã tin tưởng thực hiện theo. Người này sau đó nói rằng chị phải đăng nhập để xác nhận và gửi cho chị một tin nhắn có đường link truy cập. Kế đó, đối tượng hướng dẫn chị đăng nhập và yêu cầu chị thông báo mã OTP gửi tới điện thoại di động cho hắn để hoàn tất thủ tục. Không mảy may nghi ngờ, chị T làm theo và tá hỏa khi thấy tài khoản ngân hàng “bay” mất 200 triệu đồng.

|

18 ngày truy vết đối tượng

Nhớ về thời điểm đó, Trung tá Phan Anh Tú và các cán bộ của Đội Điều tra tổng hợp vẫn nhớ như in hành trình 18 ngày truy xét, lần dấu vết đối tượng để hốt trọn ổ nhóm tội phạm. “Vào đầu năm 2021, thời điểm dịch Covid 19 phức tạp, tỷ lệ các vụ lừa đảo chiếm đoạt tài sản giả danh ngân hàng, cơ quan tổ chức, lừa đảo qua mạng tăng đột biến gây tâm lý hoang mang trong nhân dân. Đặc biệt, nhiều vụ án có bị hại bị chiếm đoạt số tiền từ vài trăm đến cả tỷ đồng. Điều này, khiến cho chúng tôi có nhiều trăn trở. Khi được Ban chỉ huy CAQ Đống Đa giao điều tra khám phá vụ án này, anh em trong đội đã nỗ lực và quyết tâm bằng mọi giá khám phá bằng được vụ án, bắt giữ các đối tượng” - Trung tá Tú chia sẻ.

Qua những tài liệu ban đầu cũng như lời tường trình của bị hại, bước đầu cơ quan điều tra xác định các đối tượng đã sử dụng công nghệ, mạng viễn thông để chiếm đoạt tài sản của người dân. Thủ đoạn của đối tượng không mới, nhưng do cả tin nên nhiều người dân vẫn “sập bẫy”. Trong vụ án này, các đối tượng giỏi về công nghệ thông tin, am hiểu các bước trong giao dịch ngân hàng, có kinh nghiệm trong việc lừa đảo.

Chúng nắm bắt được tâm lý của người bị hại nên đã khiến nạn nhân sập bẫy nhanh chóng. Ngoài ra, trong quá trình thực hiện hành vi phạm tội, ổ nhóm này rất tinh vi trong việc che giấu thông tin, dấu vết. Các đối tượng sử dụng hàng trăm số điện thoại sim rác để không lộ tẩy. Sau nhiều ngày truy vết hàng trăm số điện thoại và các giao dịch ngân hàng, đi nhiều tỉnh thành trên cả nước truy vết tội phạm, những manh mối đầu tiên đã xuất hiện và các trinh sát nhanh chóng di chuyển vào tỉnh Quảng Nam.

|

Kẻ giấu mặt lộ diện

Đến ngày 27-3, bằng các biện pháp nghiệp vụ và tài liệu chứng cứ đã thu thập được, Ban chuyên án đã bắt giữ đối tượng Trương Huy Cường (SN 1993). Ngày 29-3, lực lượng công an tiếp tục bắt giữ Lê Minh Hoàng (SN 1998) và Lưu Quốc Toàn (SN 1987). Đây chính là 3 đối tượng đã thực hiện hành vi chiếm đoạt tài sản của chị T ngày 9-3.

Tại cơ quan công an, các đối tượng đã khai nhận hành vi phạm tội của mình. Cụ thể, Lê Minh Hoàng lên mạng Internet mua tên miền và lập trang web http://bom.to.TCBank trasoat. Sau đó, Hoàng lập trình thành trang web có giao diện giống giao diện của ngân hàng, có ô để người bị hại điền tên đăng nhập và mật khẩu, đồng thời lập một gmail được đăng nhập đồng thời trên 3 điện thoại của Hoàng, Cường, Toàn để cùng quản lý.

Ngày 8-3, Cường sử dụng Facebook tìm kiếm từ khóa “ck nhầm” thì thấy bài viết của chị T đăng về bị chuyển khoản nhầm. Sau đó, Cường tìm và xác định được số điện thoại của chị T. Đến sáng 9-3, Cường đã gọi cho chị T giả danh là cán bộ của ngân hàng trao đổi về việc chuyển nhầm tiền và đề nghị chị làm thủ tục tra soát giao dịch. Cường sau đó gửi tin nhắn có chứa đường link http://bom.to.TCBanktrasoat, yêu cầu chị T đăng nhập và cung cấp mật khẩu.

Khi nạn nhân “sập bẫy”, Cường nhanh chóng đăng nhập Internetbanking của chị T và thấy có 700 triệu đồng nên đã đặt lệnh chuyển 200 triệu đồng của nạn nhân (là số tiền nằm trong hạn mức chuyển khoản tối đa mà ngân hàng của chị T cho phép chuyển trong ngày). Kế tiếp, đối tượng tiếp tục yêu cầu chị T đọc mã OTP gửi về điện thoại. Ngay lập tức, 200 triệu đồng trong tài khoản chị T “không cánh mà bay” Phát hiện sự việc, chị T đã lập tức khóa tài khoản.

Sau khi chiếm đoạt được 200 triệu đồng, Cường thông báo với Toàn để “rửa tiền”. Các đối tượng sử dụng tiền thật vừa chiếm đoạt để đổi tiền ảo nạp vào game, sau đó lại thao tác đổi từ tiền ảo trong game ra tiền thật với phí giao dịch là 20%. Tổng cộng Toàn nhận về số tiền khoảng 160 triệu đồng và chia cho các đối tượng tiêu xài cá nhân.

Qua khám xét nơi ở của các đối tượng, cơ quan công an đã thu giữ nhiều tang vật liên quan như điện thoại di động, hàng trăm sim thẻ điện thoại các loại. Với thủ đoạn sử dụng dịch vụ rút gọn link tự tạo giả danh tên miền (Braname) của các ngân hàng, sau đó gửi đường link cho các bị hại để truy cập, các đối tượng đã thực hiện trót lọt nhiều vụ chiếm đoạt tài sản trên toàn quốc.

Trong vụ việc này, các đối tượng đã đóng giả nhân viên ngân hàng để hỗ trợ khắc phục sự cố trong việc chuyển nhầm tiền và bảo mật tài khoản. Khi bị hại tin là thật, đối tượng sẽ gửi đường link yêu cầu truy cập đăng nhập. Trên các web giả mạo đã cài sẵn các mã để thu thập thông tin của dữ liệu do bị hại cung cấp. Sau đó, các đối tượng sử dụng tên, mật khẩu và mã OTP để chiếm đoạt tiền trong tài khoản nạn nhân. Để tránh bị lộ tẩy dấu vết, chúng chuyển tiền vào tài khoản ví điện tử sử dụng sim rác. Từ các ví điện tử này sẽ chuyển tiền nạp vào game bài có máy chủ đặt tại nước ngoài.

Căn cứ các tài liệu chứng cứ thu thập được, Cơ quan Cảnh sát điều tra CAQ Đống Đa đã ra quyết định khởi tố vụ án, khởi tố bị can, bắt tạm giam các đối tượng Trương Huy Cường, Lê Minh Hoàng và Lưu Quốc Toàn về hành vi “Sử dụng mạng máy tính, mạng viễn thông, phương điện tử thực hiện hành vi chiếm đoạt tài sản”.

Trong vụ việc này, các đối tượng đã đóng giả nhân viên ngân hàng để hỗ trợ khắc phục sự cố trong việc chuyển nhầm tiền và bảo mật tài khoản. Khi bị hại tin là thật, đối tượng sẽ gửi đường link yêu cầu truy cập đăng nhập. Trên các web giả mạo đã cài sẵn các mã để thu thập thông tin của dữ liệu do bị hại cung cấp. Sau đó, các đối tượng sử dụng tên, mật khẩu và mã OTP để chiếm đoạt tiền trong tài khoản nạn nhân. Để tránh bị lộ tẩy dấu vết, chúng chuyển tiền vào tài khoản ví điện tử sử dụng sim rác. Từ các ví điện tử này sẽ chuyển tiền nạp vào game bài có máy chủ đặt tại nước ngoài.

Theo Linh Nhi/anninhthudo.vn

Tin khác

Ngân hàng Thương mại cổ phần Tiên Phong bị xử phạt 92,5 triệu đồng

Vụ 573 loại sữa giả ung dung xâm nhập thị trường: Kẽ hở pháp lý nào giúp sữa giả "sống" thật?

Danh tính 8 đối tượng sản xuất, buôn bán sữa giả vừa bị Công an khởi tố

Ngăn chặn từ sớm thanh thiếu niên vi phạm luật giao thông

Cựu Thứ trưởng Bộ Công Thương bị cáo buộc gây thiệt hại hơn 1.000 tỷ đồng

Có thể bạn quan tâm

Cựu nhân viên Vietcombank chiếm đoạt gần 49 tỷ đồng của khách hàng

Khẩn trương làm rõ nguyên nhân vụ tai nạn lao động nghiêm trọng tại Bình Dương

Ngân hàng Thương mại cổ phần Tiên Phong bị xử phạt 92,5 triệu đồng

Vụ 573 loại sữa giả ung dung xâm nhập thị trường: Kẽ hở pháp lý nào giúp sữa giả "sống" thật?

Danh tính 8 đối tượng sản xuất, buôn bán sữa giả vừa bị Công an khởi tố

Ngăn chặn từ sớm thanh thiếu niên vi phạm luật giao thông

Cựu Thứ trưởng Bộ Công Thương bị cáo buộc gây thiệt hại hơn 1.000 tỷ đồng

Phá đường dây đánh bạc hơn 100 tỷ đồng tại Đà Nẵng

Bình Dương: Khởi tố 4 đối tượng mua bán dữ liệu thông tin cá nhân

Liên tiếp phát hiện nữ tài xế điều khiển ô tô đi ngược chiều trên cao tốc

Kiểm tra nồng độ cồn phát hiện đối tượng mang theo ma túy

Bắt quả tang tàu khai thác cát trái phép ngày cận Tết

Các nền tảng trực tuyến chung tay xóa bỏ ngôn từ kích động thù địch

Xuất hiện nhiều hình thức lừa đảo trực tuyến dịp Tết Nguyên đán